更新日:2025年10月17日

ランサムウェアの脅威

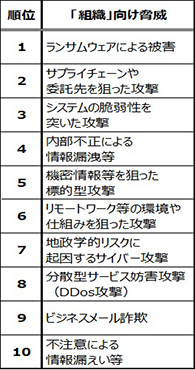

表は、2025年1月に独立行政法人情報処理推進機構(通称IPA)から発表された、今年注意を要するサイバー空間における「情報セキュリティ10大脅威2025」(注記)の「組織」向け脅威を抽出したものです。

今年組織向けの脅威として一番注意を要するのは「ランサムウェア」でした。

企業に対するランサムウェア攻撃、一度被害を受けると多大な影響を及ぼし、企業そのものの存続が危ぶまれることから対策は必須となります。

今一度「ランサムウェア」に関する知識・対策を確認しておきましょう。

(注記)IPAが脅威候補を選出し、情報セキュリティ分野の有識者約200名のメンバーからなる「10大脅威選考会」により個人と組織別に選考(「ランサムウェア」選出は5年連続1位)

ランサムウェアとは

ランサムウェアとは、身代金という意味を持つ英単語の「Ransom(ランサム)」と、コンピュータウイルス等を含むコンピュータに何らかの処理を行うプログラムなどを指す「Software(ソフトウェア)」を組み合わせた造語です。

感染させた端末内のデータを暗号化などによって、利用できない状態にした上で、そのデータを利用できる状態に戻すことと引き換えに身代金(金銭)を要求するマルウェアの名称です。

ランサムウェアを使った最初のサイバー犯罪は、1989年(平成元年)に発生した「AIDS Trojan」というトロイの木馬型マルウェアによるもので、当時「暗号化ウイルス恐喝」と呼ばれていました。

以後30年以上にわたり、ランサムウェアと呼ばれるマルウェアは様々な手段・方法を使って姿を変えながら、世界各地で大規模な犯行に使用されています。

ランサムウェアによる犯罪の傾向

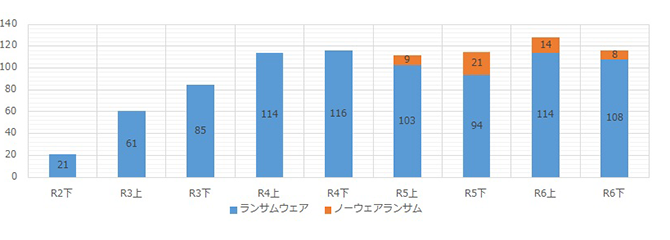

令和7年上半期におけるランサムウェアの被害報告件数は116件であり、半期の件数としては令和4年下半期と並び最多となっています。

犯行手口を確認すると「二重恐喝」の手口が依然として大半を占めています。

二重恐喝は、企業・団体が保有する機密データや個人情報データを事前に盗み出し、暗号化したデータを復号するための身代金を要求するのに加え、支払われない場合には盗んだデータを公開するという脅迫行為を行う手口です。

また、令和5年から集計を始めた、企業・団体等に対してデータを暗号化することなくデータを窃取した上で、企業・団体等に対価を要求する手口(ノーウェアランサム)も確認されています。

「企業・団体等における被害の報告件数の推移(令和7年上半期まで)」

「被害企業・団体等の規模別/業種別内訳」 n=116件

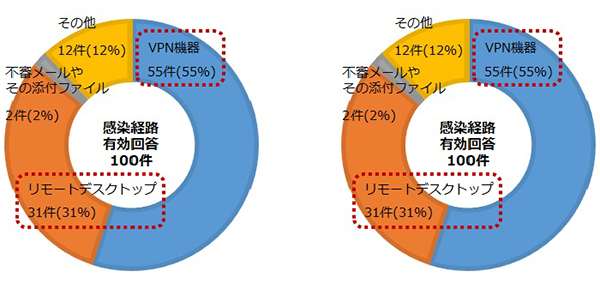

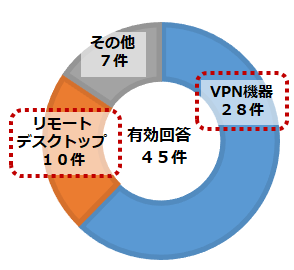

「被害にあった企業・団体等へのアンケート調査結果(感染経路)」

![]() 警察庁警察庁「令和7上半期ににおけるサイバー空間をめぐる脅威の情勢等について」(外部サイト)

警察庁警察庁「令和7上半期ににおけるサイバー空間をめぐる脅威の情勢等について」(外部サイト)

ランサムウェアによる犯罪の特徴

まず、ランサムウェアによる犯行の特徴として、「RaaS(ラーズ、Ransom as a Service)」と呼ばれるビジネスモデルが確立していることです。

これは、ソフトウェアを利用する期間に応じて、料金を支払うことで使うことができるパッケージである「SaaS(サーズ、Software as a Service)」のランサムウェア版です。

RaaSの提供者に利用料を支払えば、マルウェアや不正アクセスに関する知識や技術が未熟な犯罪者でも、簡単にランサムウェアを使うことが可能となります。

次に、ランサムウェアの感染経路については、VPN(注記1)機器やリモートデスクトップ(注記2)からの侵入が全体の大半を占めており、これらのテレワーク等に利用される機器等の脆弱性や強度の弱い認証情報等を利用して侵入したと考えられるものが大半を占めております。

脆弱性とは、コンピュータのOSやソフトウェアにおいて、プログラムの不具合や設計上のミスが原因となって発生するもので「セキュリティホール」とも呼ばれます。

その他の感染経路としては、フィッシングメールやスパムメール・なりすましメール等を感染対象者や不特定多数に送りつけるというものが考えられます。

(注記1) インターネットとデバイス間を仮想的な専用線でつなぎ、安全にデータ通信を行う技術

(注記2) 手元のコンピュータからネットワークで接続された他のコンピュータを操作する技術

変更事項

- ランサムウェアの脅威内容一部

- 統計グラフ

- ランサムウェアによる犯罪の傾向内容一部

- ランサムウェアによる犯罪の特徴内容一部

情報発信元

警視庁 サイバーセキュリティ対策本部 対策担当

電話:03-3581-4321(警視庁代表)